Что такое HSM (Hardware Security Module) aka Аппаратный Модуль Безопасности (АМБ)?

Это устройство (обычно в виде платы PCI ), со специальным крипто процессором, предназначенное для создания и защиты криптографических ключей в течение всего цикла их жизни – от генерации до уничтожения.

Все операции зашифровывания и расшифровывания поступающих извне данных происходят ВНУТРИ устройства. Таким образом, криптографические ключи НИКОГДА не покидают защищенный периметр внутри устройства, в котором они были созданы.

АМБ – это своего рода цитадели, которые защищают информационные системы, применяющие криптографию, для сохранения от раскрытия ценных данных. Они защищены от несанкционированного доступа, физического вскрытия, съема информации техническими средствами.

Где применяются HSM

HSM обеспечивают защиту транзакций, идентификационных данных и приложений, предотвращая несанкционированный доступ к самому важному – криптографическим ключам, с помощью которых эти данные зашифровывались.

Место HSM в информационной системе

Приложения “обращаются” к HSM за ключами для зашифровывания / расшифровывания данных, для простановки ЭЦП.

HSM - классы устройств

HSM (весьма условно!) подразделяются на HSM Общего назначения (General Purpose HSM) и HSM – это Luna PCIe 7, Luna Network HSM 7, ProtectServer предназначенные для защиты разного рода электронных финансовых транзакций- назовем их Платежные HSM – тот же ProtectServer, Luna EFT и PayShield [текущий контент сохраняется].

HSM Общего назначения отличаются очень высокой производительностью (тысячи операций в секунду), наличием мощных систем управления, обеспечением механизмами отказоустойчивости и прочими, характерными для систем, формирующих инфраструктуру, особенностями.

Характерным примером их применения можно считать PKI-системы, обслуживающие электронный документооборот, скажем, выпуск электронных паспортов или, например, корпоративные потребности в защите почты, данных в хранилищах, данных в транзите.

Они все шире применяются в инфраструктурах, основанных на взаимодействии устройств между собой (Internet of Things) – в мобильной связи, в системах контроля за потреблением коммунальных услуг (Smart Metering), управления транспортом, электросетями и пр и пр и пр.

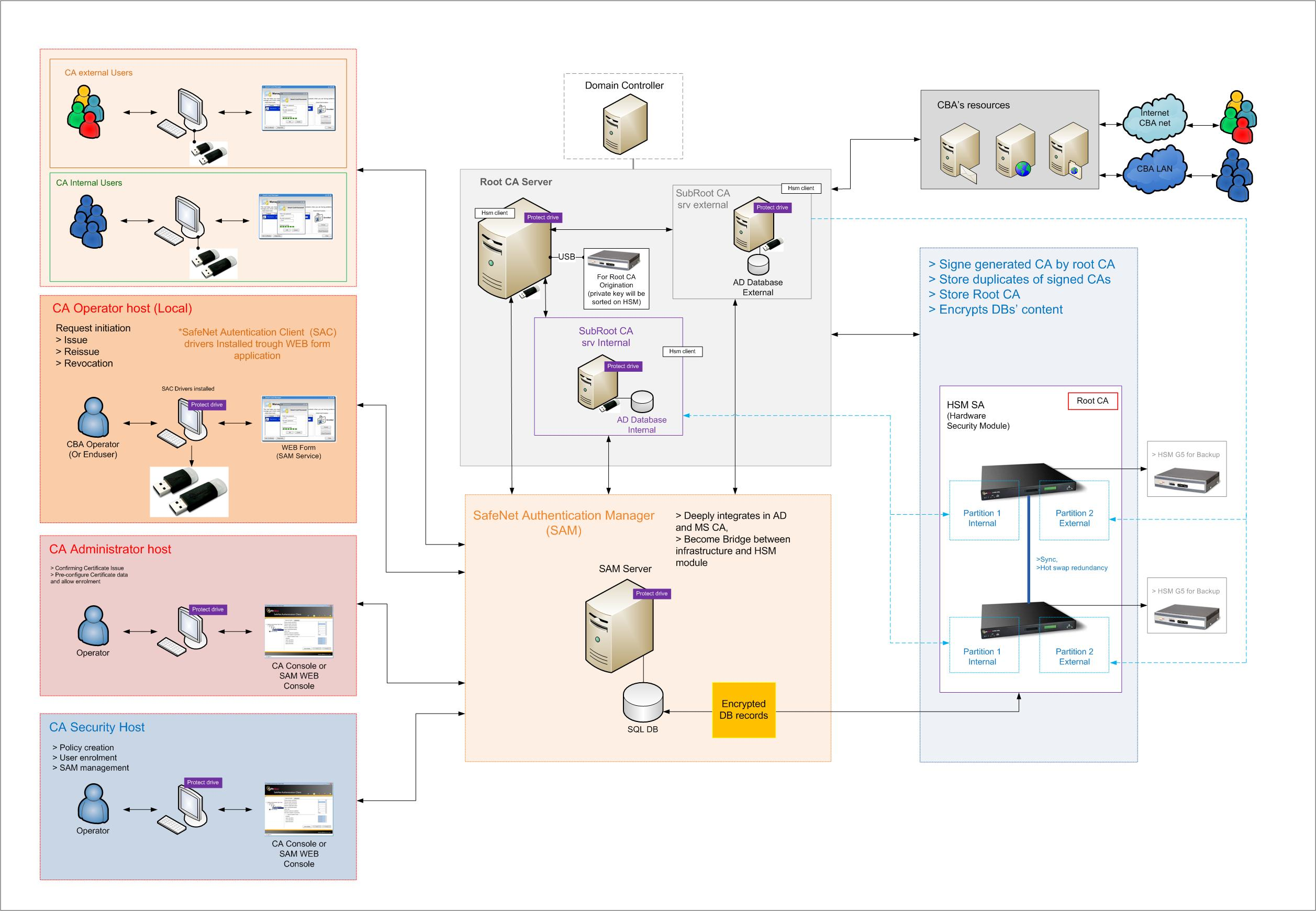

В качестве примера мы приведем схему Сертификационного Центра для обеспечения выпуска электронных паспортов, из которой ясно видна роль HSM.

Платежные HSM, настоящее время не сильно отличаясь, а то и равняясь по производительности HSM Общего назначения, позиционируются тем не менее для применения в области, так или иначе связанной с электронным финансовым оборотом (эквайринг, персонализация карт).

Достаточно упомянуть платежные системы (Visa, Master Card, введенную недавно у нас НСПК) , систему SWIFT.

Платежные HSM низкой производительности (от десятков до сотен операций в секунду) широко применяются в системах персонализации пластиковых карт:

Как уже было сказано, это разделение весьма условно – производители HSM стремятся унифицировать платформы на базе которых проектируются и изготавливаются HSM. Например, последние модели Платежных HSM SafeNet (ProtectServer, Luna EFT ) выпускаются с тем же крипто процессором, что и HSM Общего назначения (Luna PCIe 7, Luna Network HSM 7). Так что относительно небольшие PKI-системы вполне могут обслуживаться и Платежными HSM.

HSM снаружи

С точки зрения физического исполнения HSM бывают внутренние – платы PCI Express:

и т.н. внешние - или сетевые. Сетевые, как правило, это те же самые внутренние платы установленные в специально защищенный от вскрытия корпус с сетевыми интерфейсами:

И у тех и у других есть свои достоинства и недостатки:

- внутренние дешевле;

- их можно устанавливать в тот же сервер, на котором установлены приложения, использующие криптографию. Внутренние HSM широко применяются, например, в системах персонализации карт, которые представляют собой законченные системы, уже имеющие собственный сервер с приложением для персонализации.

Однако, если Вы останавливаете свой выбор на внутреннем, будет совсем неплохо запросить у производителя или партнера последний выпуск документа Customer Release Notes (CRN). В CRN, как правило, перечисляются серверные платформы, для которых HSM прошел проверку производителя.

Внешние HSM.

Более высокая стоимость – это их основной и единственный, с моей точки зрения, недостаток.

Тем не менее, последние 2 года мы наблюдаем смещение спроса с внутренних HSM на внешние.

Причин тут несколько:

- внешний HSM можно установить в любом месте и использовать для нескольких, географически разнесенных систем, что, со все большим распространением приложений, использующих криптографию, дает существенную экономию;

- внешние HSM можно объединять в системы HA и распределять нагрузку;

- внешние HSM в лучшей степени “поддаются” удаленному управлению;

- внешние HSM легко интегрируются в системы мониторинга и состояния защищенности Информационной системы предприятия (SIEM), если таковые имеются;

- внешний HSM гораздо лучше защищен от взлома (при вскрытии корпуса весь ключевой материал уничтожается), и, как следствие, имеют более высокий класс сертификации по, например, FIPS .

и, наконец,

Luna Network HSM - Сетевое исполнение Luna PCIe - HSM общего назначения, применяется для аутентификации, подписи, генерации ключей и защищенного хранения криптографического материала. Это самый производительный и наилучшим образом защищенный криптографический ускоритель в отрасли, имеющий ряд уникальных особенностей:

Подробнее...

Luna Network HSM - Сетевое исполнение Luna PCIe - HSM общего назначения, применяется для аутентификации, подписи, генерации ключей и защищенного хранения криптографического материала. Это самый производительный и наилучшим образом защищенный криптографический ускоритель в отрасли, имеющий ряд уникальных особенностей:

Подробнее...

Luna PCIe - HSM общего назначения, применяется для аутентификации, подписи, генерации ключей и защищенного хранения криптографического материала. Это самый производительный и наилучшим образом защищенный криптографический ускоритель в отрасли.

Подробнее...

Luna PCIe - HSM общего назначения, применяется для аутентификации, подписи, генерации ключей и защищенного хранения криптографического материала. Это самый производительный и наилучшим образом защищенный криптографический ускоритель в отрасли.

Подробнее...

Аппаратный модуль безопасности (HSM) обеспечивает аппаратное ускорение и разгрузку серверов в отношении криптографических операций

Подробнее...

Аппаратный модуль безопасности (HSM) обеспечивает аппаратное ускорение и разгрузку серверов в отношении криптографических операций

Подробнее...

Сетевой аппаратный модуль безопасности (HSM) для криптографической защиты программных приложений и виртуальных машин

Подробнее...

Сетевой аппаратный модуль безопасности (HSM) для криптографической защиты программных приложений и виртуальных машин

Подробнее...

Luna EFT - сетевой HSM, созданный для работы в составе платежных систем и интернет-банкинга.

Luna EFT - сетевой HSM, созданный для работы в составе платежных систем и интернет-банкинга.Luna EFT соответствует стандарту FIPS 140-2 Level 3 определяющему требования к физической и логической защите криптографических ключей, применяемых в платежных системах.

Luna EFT сертифицирована также по стандарту PCI-HSM Подробнее...

Сферы применения:

Сферы применения:Шифрование / Аутентификация пользователей и данных / Целостность данных /Безопасное хранение ключей и управление ими в приложениях электронной коммерции / PKI - Инфраструктуры открытых ключей / Системы электронного документооборота / Электронная доставка и оплата счетов / Шифрование баз данных / Финансовые транзакции (EFT) / Есть возможность загружать пользовательские / специализированные приложения

Подробнее...

Сферы применения:

Сферы применения:Шифрование / Аутентификация пользователей и данных / Целостность данных /Безопасное хранение ключей и управление ими в приложениях электронной коммерции / PKI - Инфраструктуры открытых ключей / Системы электронного документооборота / Электронная доставка и оплата счетов / Шифрование баз данных / Финансовые транзакции (EFT) / Есть возможность загружать пользовательские / специализированные приложения

Подробнее...